[translations idioma=»EN» url=»http://rgnn.org/2013/10/22/reporters-without-borders-everyone-should-care-about-digital-security»]

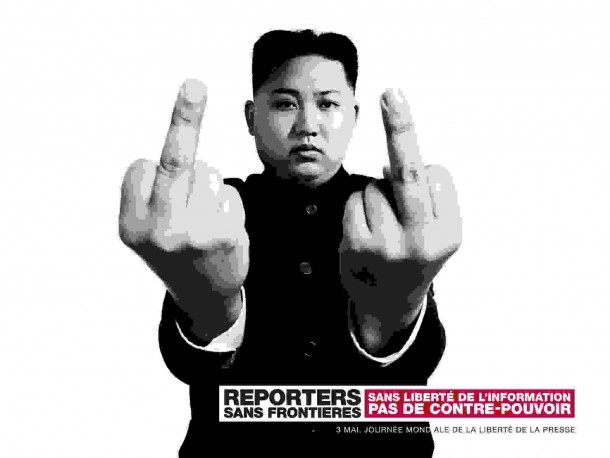

VARSOVIA, POLONIA. Como parte de la XIII Cumbre Mundial de los Premios Nobel de la Paz, Reporteros sin Fronteras ha realizado un taller sobra seguridad digital.

Aquí está el resultado: una presentación atractiva que ROOSTERGNN ha complementado con una entrevista a Grégoire Pouget del RSF New Media Desk. (La información tomada de la presentación se resalta en cursiva).

ROOSTERGNN: ¿Quién debería preocuparse por la seguridad digital? ¿Por qué deberían ser los periodistas especialmente cautelosos en este aspecto?

Grégoire Pouget: Todo el mundo debería preocuparse por la seguridad digital, aunque los periodistas deberían tener un cuidado especial ya que todo su trabajo gira en torno a la información y, actualmente, se emplea internet para encontrar, intercambiar y enviar una gran cantidad de información. Los periodistas tienen que proteger a sus fuentes, a sus contactos, a sus compañeros de profesión y a sí mismos. Deben de ser conscientes de lo fácil que es interceptar y leer un email y saber cómo protegerse a sí mismos ante este tipo de amenazas. Los correos electrónicos son solo un ejemplo entre muchos otros (Skype, servicios de chat, etc).

En palabras de Christopher Soghoian:

«Los periodistas valientes han desafiado órdenes judiciales e incluso han preferido que los encarcelasen antes que comprometer su deber ético de proteger a sus fuentes, pero, dado el creciente seguimiento de las conversaciones privadas de los ciudadanos por parte de los gobiernos (que incluso llegan a pinchar los teléfonos de los periodistas y a localizar sus ordenadores), la seguridad de las fuentes anónimas dependerá, no sólo de la ética de los periodistas, sino de sus habilidades informáticas”.

En concreto, en la presentación de RSF se pregunta a los usuarios «¿Es realmente segura su contraseña?

¿Quién quiere hacer la prueba?«

En lugar de una simple contraseña, se recomienda usar «passphrases», frases de acceso que consisten en secuencias de palabras normalmente superiores a 25 caracteres.

No utilice nunca la misma «passphrase» dos veces. Si necesita ayuda, utilice un administrador de contraseñas como lastpass o onepassword.

Existen muchos rastros en su equipo que pueden llevar hasta sus datos: historial de navegación, cookies, contraseñas guardadas, historial de archivos, registro de chats, correos electrónicos, historial de aplicaciones, etc.

Soluciones

- Utilice la navegación privada.

- Revise su configuración de privacidad, borre sus archivos de un modo seguro.

- O todavía mejor: use a un sistema operativo «live», como Tails, para navegar de forma anónima y segura por internet.

ROOSTERGNN: ¿Cómo se usa la navegación privada? ¿Cómo se borran los archivos personales de un modo seguro?

Grégoire Pouget: En Firefox, haga clic en la pestaña «Firefox» y seleccione «Nueva ventana privada». El atajo de teclado correspondiente es Ctrl + Shift + P.

En Chrome, haga clic en el menú de la esquina superior derecha y seleccione «Nueva ventana de incógnito», cuyo atajo de teclado es Ctrl + Shift + N.

Para borrar archivos en Mac OS X de forma segura: Comando + clic derecho sobre la papelera y seleccione «Vaciar papelera de forma segura».

Parar borrar sus archivos en Windows de un modo seguro, instale Eraser software.

Para evitar la interceptación de información utilice:

- https: encripta la navegación por la web si está disponible en el sitio web visitado.

- Tor bundle: hace que su navegación sea anónima. Tenga en cuenta que esto NO es lo mismo que una encriptación.

- VPN: encripta cada conexión de red realizada desde su dispositivo.

ROOSTERGNN: ¿Qué servicio de correo electrónico recomienda?

Grégoire Pouget: Depende. Puede utilizar riseup.net, un servicio de correo electrónico mantenido y dirigido por «hacktivistas». Riseup hará todo lo posible para proteger sus datos, pero el uso de este tipo de servicios hace que aparezca el texto «Utilizo un servicio mantenido por hacktivistas» en sus correos electrónicos.

Puede utilizar una cuenta de Gmail o Yahoo, porque hay tantas personas que emplean estos servicios que sus correos electrónicos se pierden entre la multitud. Sin embargo, es necesario tener en cuenta que Yahoo o Google podrían colaborar con el gobierno de los EE.UU. y si un juez solicitase acceso, tendrían que concederlo.

Que un servicio de correo electrónico sea mejor que otro depende del tipo de amenaza. Si piensa que el gobierno de EE.UU. puede estar interesado en sus correos electrónicos, no utilice Gmail, Yahoo o cualquier proveedor de correo electrónico que se encuentre en los EE.UU. En su lugar, utilice un proveedor de correo electrónico localizado en su país, en Suecia, etc. Trate de evitar cualquier proveedor de correo electrónico «gratuito». En Internet, si no está pagando por algo es que el producto es usted. Pagar por su correo electrónico puede ser una garantía de que su información está protegida. La mejor solución, para los que pueden, es ejecutar su propio servidor de correo electrónico, aunque esta no es una solución realista.

Un Smartphone es un ordenador. Todo lo anteriormente mencionado se aplica también a estos teléfonos espías teléfonos inteligentes. En su lugar, utilice un dumbphone, un teléfono móvil convencional, o eche un vistazo a «The Guardian Project», «Redphone», «Silence Circle», etc.

Comunicación activa

- Interceptación legal de información.

- El sistema global de comunicaciones móviles (GSM) no es demasiado seguro. Tabla arcoíris + hardware de radio= encriptación crackeada por menos de 500 dólares.

ROOSTERGNN: ¿En qué casos es legal la interceptación de información?

Grégoire Pouget: Depende del país y de su legislación. Por norma general, debe haber un juez involucrado, aunque este no es siempre el caso. Por ejemplo, la Ley FISA en los EE.UU. ha permitido que la Agencia Nacional de Seguridad (NSA) acceda a correos electrónicos y llamadas telefónicas sin una orden de registro.

Dispositivo en modo standby o modo de espera

Existe una gran cantidad de software que puede convertir un teléfono móvil en un micrófono, aunque tendría que estar instalado en el teléfono.

Dispositivo apagado

La batería sigue suministrando energía eléctrica al teléfono móvil. El teléfono todavía podría ser activado con la ayuda de la operadora de telefonía, que puede acceder a la unidad de datos de protocolo (paquetes enviados a la tarjeta SIM).

Dispositivo sin unidad de batería

Sin batería no hay energía, ni señal, ni espionaje.

Es como meter un teléfono móvil en la nevera, tal y como decía Snowden.

Nota: No se puede quitar la batería a un iPhone

ROOSTERGNN: Debido a que no se puede extraer la batería de un iPhone, ¿los usuarios podrían ser rastreados a pesar de que su teléfono esté apagado?

Grégoire Pouget: No puede estar seguro de que no le están espiando si la batería todavía está puesta en el teléfono. Su teléfono móvil puede haber sido objeto de un malware específico que puede haber permitido que alguien activase el micrófono remotamente. Si el gobierno le tiene en el punto de mira y su operadora está dispuesta a colaborar, podría acceder a la unidad de datos de protocolo (paquetes enviados a la tarjeta SIM) para activar el teléfono. No es una certeza, sino una posibilidad. Si desea asegurarse de que nadie le espía a través de su teléfono, retire la batería.

ROOSTERGNN: Parece que existen infinidad de medidas que tomar para proteger la privacidad de cada uno. ¿En dónde se traza la línea? ¿Cuándo es suficiente?

Grégoire Pouget: Como he mencionado anteriormente, todo depende del tipo de amenaza, del tema en el que está trabajando, de quién podría estar interesado en la información que maneja… Si es un ex analista de la Agencia de Seguridad Nacional y está enviando documentos a algún periodista que se encuentra en Brasil, tendrá que ser muy cauteloso y toda prevención podría ser poca.

Si es un ciudadano que quiere que su información personal siga siendo privada, puede seguir una serie de medidas muy simples para proteger su privacidad.

La seguridad, tanto si se trata de la protección de las fuentes como de la protección de la privacidad, es un proceso y su duración puede variar dependiendo de la cantidad de información que tiene que proteger y de quién es necesario que la proteja.

Siga la serie sobre la Cumbre Mundial de los Premios Nobel de la Paz aquí.